ずいぶん長い間悩まされていたログインURLの不正アタック、ついに解決した模様。

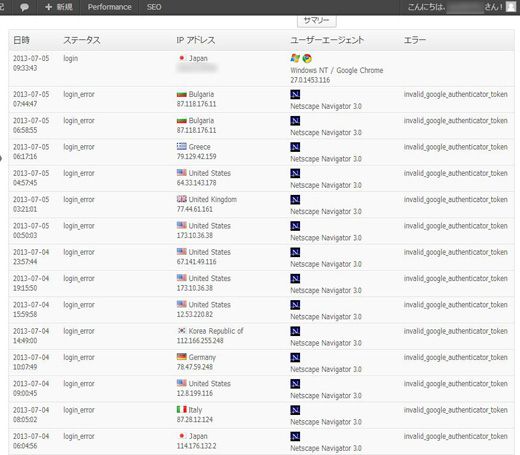

少し前にWordPressプラグイン「All In One WP Security & Firewall」を導入し、プロテクトは強固になった。

All In One WP Security & Firewallを導入してWordPressのセキュリティ対策を行いました

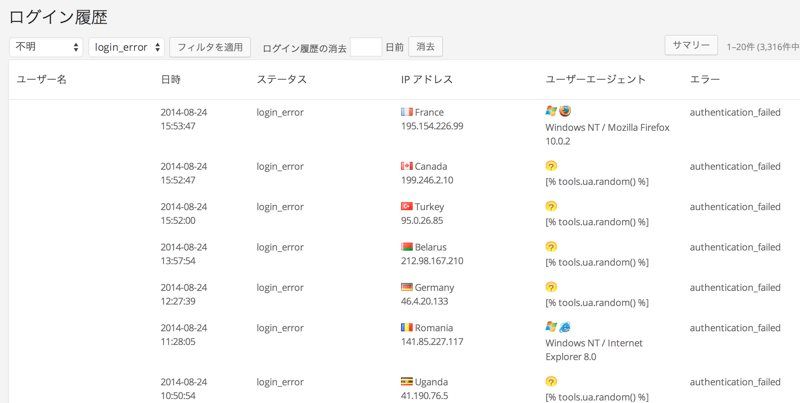

ただ、アタック自体の数は減らず、いい加減うっとおしかったので、そろそろ完全にシャットアウトできないかどうかと思い…。

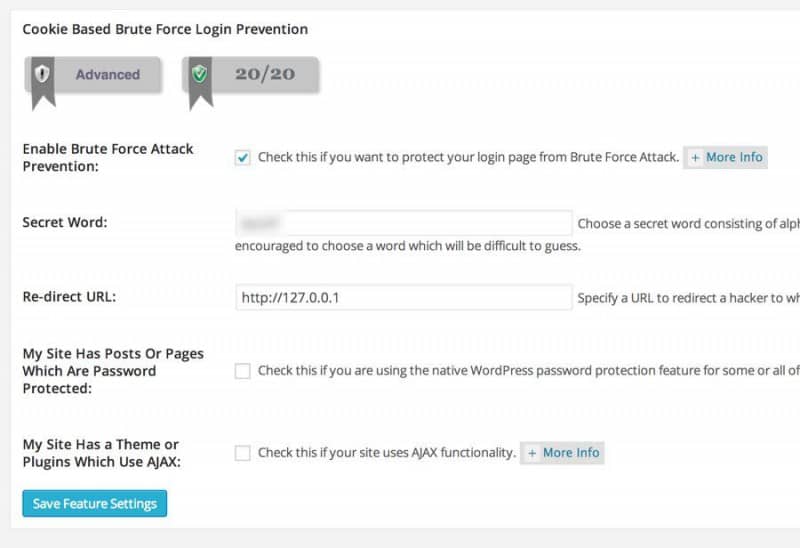

そこで「All In One WP Security & Firewall」の中の「Brute Force」設定に入り、「Cookie Based Brute Force Login Prevention」を設定しました。

※別設定である「Rename Login Page」をすでに設定している場合は、この設定は同時に行うことはできない。

「Secret Word」に任意の文字列を設定するとそれが代替ログインURLになる。

例:https://hetaremac.com/wp/?○○○=1(○○○がSecret Wordに設定した文字列)

メインで作業するマシン以外の機器では、旧ログインURLにアクセスすると設定したリダイレクトURLに転送されるようになる。

ブラウザのcookieで判別しているらしく、設定した時に使っていたブラウザであれば旧URLでもログインできるので新URLを忘れた時は設定したマシンでアクセスすること。

リダイレクト先はどこでも設定できるが、説明文曰く「CIAやNSAにもリダイレクトできるけど、不正アタッカーのローカルホストに負荷がかかるので「https://127.0.0.1」にリダイレクトしてやるのが理想的」とのこと。

この設定を8月25日に行ったところ、不正アタックがピタリと無くなった。

これでブルートフォースアタックに対する防御は完璧になった…と思われます。

しかしマジ鬱陶しいな。不正ハッカーはよ消滅しろ。

2017年6月6日追記 wpXクラウドサーバ移行でも問題解決

サーバをさくらインターネットからwpXクラウドサーバに移行したところ、上記の「Cookie Based Brute Force Login Prevention」を行わなくても不正ログインがピタリと止んだ。

ブログのサーバをさくらインターネットからwpXクラウドに移転しました

https://hetaremac.com/web/5267/

サーバ設定にある「ダッシュボードアクセス制限設定」がかなり効いているみたい。大規模攻撃だけでなく、ちまちました小規模なアタックも全く無くなった。

さくらインターネットにも「Webアプリケーションファイアウォール」の設定はあったのだが、あれをONにするとWordPress側でエラーが出て使えなかった。wpXクラウドのアクセス制限機能ではそんなエラーも出ず、問題無く使えている。

コメントを残す